IT-Sicherheitsgesetz 2.0 – Überblick über die wichtigsten geplanten Änderungen des BSI-Gesetzes (Teil I)

Dr. Natallia Karniyevich, Bird & Bird LLP Düsseldorf

Der Beitrag befasst sich mit den geplanten Neuerungen des BSI-Gesetzes, die für viele Unternehmen aufgrund der verschärften IT-sicherheitsrechtlichen Pflichten und erhöhten Bußgelder von Relevanz sind.

Einführung

Die Bedeutung der Cybersicherheit steigt vor dem Hintergrund der immer häufigeren und komplexeren Cyber-Attacken sowie der weiter voranschreitenden Digitalisierung des Alltags. Nicht überraschend war daher, dass vor etwa zwei Jahren – nach den Änderungen im Zusammenhang mit der Umsetzung der NIS-Richtlinie – die Arbeit am Zweiten Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme („IT-Sicherheitsgesetz 2.0“) aufgenommen wurde.

Die durch das IT-Sicherheitsgesetz 2.0 geplanten Änderungen verdienen Beachtung und werden in dieser Beitragsreihe etwas detaillierter unter die Lupe genommen. Denn neben den etlichen Änderungen des zentralen IT-Sicherheitsgesetzes Deutschlands – des Gesetzes über das Bundesamt für Sicherheit in der Informationstechnik („BSIG“) – auch die Regelungen des Telekommunikationsgesetzes (TKG), des Telemediengesetzes (TMG) sowie der Außenwirtschaftsverordnung (AWV) überarbeitet werden sollen.

In diesem ersten Beitrag werden die wichtigsten Änderungen des BSIG erläutert, die durch sich aktuell noch in der Ressortabstimmung befindenden Referentenentwurf anvisiert werden. Es handelt sich hierbei um die Erweiterung des Adressatenkreises des BSIG (unter 2.), die Einführung neuer IT-Sicherheitspflichten (unter 3.) sowie die Überarbeitung der Bußgeldtatbestände (unter 4.). Der in Kürze erscheinende Teil 2 des Beitrags wird sich mit der geplanten Ausweitung der Befugnisse des BSI sowie dem IT-Sicherheitskennzeichen befassen, bevor im Teil 3 die geplanten Änderungen des TKG und des TMG erörtert werden.

Erweiterung des Adressatenkreises des BSIG

Die Erweiterung des Anwendungsbereichs des BSIG stellt eine der wesentlichen durch den Entwurf des IT-Sicherheitsgesetzes 2.0 geplanten Änderungen dar:

- Neben den bereits im BSIG verankerten KRITIS-Sektoren (Energie, Informationstechnik und Telekommunikation, Transport und Verkehr, Gesundheit, Wasser, Ernährung sowie Finanz- und Versicherungswesen), sollen weitere Branchen, nämlich der Entsorgungssektor, in den Regelungsbereich des BSIG aufgenommen werden (§ 2 Absatz 10 Satz 1 Nr. 1 BSIG-E). Die kritische Dienstleistung besteht in diesem Sektor in der Entsorgung von Siedlungsabfällen. Die Kritikalität der Dienstleistung ergibt sich aus dem Umstand, dass ein Ausfall oder eine Beeinträchtigung dieser Dienstleistung, ähnlich wie bei der Abwasserentsorgung, zu einem kurzfristigen Anstieg der Seuchengefahr als auch zu einer Verschmutzung der Umwelt mit gefährlichen Stoffen führt, was sowohl kurz- als auch langfristig eine gesundheitliche Gefährdung herbeiführen kann.

- Auch den Zulieferern, d.h. den Herstellern von kritischen Komponenten sollen bestimmte Pflichten nach dem BSIG auferlegt werden (siehe dazu unter 3.) – dadurch soll die gesamte Lieferkette abgesichert werden.

Bei den kritischen Komponenten handelt es sich um „IT-Produkte, die in Kritischen Infrastrukturen eingesetzt werden und die von hoher Bedeutung für das Funktionieren des Gemeinwesens sind, weil Störungen der Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit dieser IT-Produkte zu einem Ausfall oder zu einer erheblichen Beeinträchtigung der Funktionsfähigkeit Kritischer Infrastrukturen oder zu Gefährdungen für die öffentliche Sicherheit führen können.“ (§ 2 Absatz 13 BSIG-E)

Da sich Sicherheitslücken in verschiedensten Komponenten ergeben können, wurden IT-Produkte weit definiert. Relevant sind hier gemäß der neu in § 2 Absatz 9a BSIG-E eingefügten Definition „Software sowie alle einzelnen oder miteinander verbundenen Hardwareprodukte“.

Die kritischen Komponenten im Sinne dieses Gesetzes werden für Betreiber Kritischer Infrastrukturen, soweit sie ein öffentliches Telekommunikationsnetz betreiben oder öffentlich zugängliche Telekommunikationsdienste erbringen, durch den Katalog von Sicherheitsanforderungen nach § 109 Abs. 6 TKG näher bestimmt. Alle übrigen kritischen Komponenten werden in einem Katalog des Bundesamtes festgelegt. - Ganz neu ist die Kategorie „Unternehmen im besonderen öffentlichen Interesse„, die zusätzlich zu Kritischen Infrastrukturen eingeführt werden soll. Sie sind zwar keine Kritischen Infrastrukturen im Sinne des BSIG, ihre Funktionsfähigkeit stellt jedoch aus anderen Gründen ein erhebliches Interesse für die Gesellschaft dar, sodass sie aus diesem Grunde ähnlichen Pflichten unterliegen sollen (§ 2 Absatz 14 BSIG-E). Dazu gehören

- Nr. 1 – Unternehmen, deren Geschäftstätigkeit unter § 60 Abs. 1 Nr. 1-5 AWV fällt (Rüstungshersteller sowie Hersteller von IT-Produkten für die Verarbeitung staatlicher Verschlusssachen)

- Nr. 2 – Unternehmen, die aufgrund ihrer volkswirtschaftlichen Bedeutung und insbesondere ihrer erbrachten Wertschöpfung von besonderem öffentlichen Interesse sind oder

- Nr. 3 – Unternehmen, die einer Regulierung durch die Verordnung zum Schutz vor Gefahrstoffen unterliegen,

- und die nicht Betreiber Kritischer Infrastrukturen im Sinne des BSIG sind.

Wer konkret unter die zweite Kategorie (Unternehmen, die aufgrund ihrer volkswirtschaftlichen Bedeutung und insbesondere ihrer erbrachten Wertschöpfung von besonderem öffentlichen Interesse sind) fallen soll, soll – wie im Fall der Kritischen Infrastrukturen – durch eine Rechtsverordnung konkretisiert werden.

Einführung neuer und Erweiterung bereits bestehender IT-sicherheitsrechtlichen Pflichten

Die nach dem BSIG bereits bestehenden Pflichten sollen präzisiert und ergänzt werden. Es sollen ferner gänzlich neue Pflichten eingeführt werden, die für die Betreiber Kritischer Infrastrukturen, die Hersteller von kritischen Komponenten sowie die Unternehmen im besonderen öffentlichen Interesse gelten sollen.

Präzisierung und Erweiterung der Pflichten für Betreiber kritischer Infrastrukturenz

Zusätzlich zu den im BSIG bislang verankerten IT-Sicherheitspflichten sollen für Betreiber Kritischer Infrastrukturen folgende Pflichten eingeführt werden:

- Pflicht zur Registrierung einer Kritischen Infrastruktur (§ 8b Absatz 3 BSIG-E): Neben der bereits bestehenden Pflicht der Betreiber Kritischer Infrastrukturen, eine jederzeit erreichbare Kontaktstelle für die von ihnen betriebene Kritische Infrastruktur zu benennen/registrieren, wird eine Pflicht zur Registrierung einer Kritischen Infrastruktur unmittelbar verankert. Im auszufüllenden Formular sind in diesem Zusammenhang anlagenspezifische Informationen zur jeweiligen Kritischen Infrastruktur anzugeben.

- Pflicht zum Einsatz von Systemen zur Angriffserkennung (§ 8a Absatz 1a BSIG-E): Die in § 8a BSIG verankerte Verpflichtung der Betreiber Kritischer Infrastrukturen, angemessene organisatorische und technische Vorkehrungen zur Vermeidung von Störungen der Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit ihrer informationstechnischen Systeme, Komponenten oder Prozesse zu treffen, die für die Funktionsfähigkeit der von ihnen betriebenen Kritischen Infrastrukturen maßgeblich sind, wird konkretisiert. Diese Pflicht umfasst nun auch ausdrücklich den Einsatz von Systemen zur Angriffserkennung, die dem jeweiligen in einer Technischen Richtlinie des BSI beschriebenen Stand der Technik entsprechen müssen. Dies soll zur Rechtssicherheit beitragen.

Systeme zur Angriffserkennung werden gemäß dem BSIG als durch technische Werkzeuge und organisatorische Einbindung unterstützte Prozesse zur Erkennung von Angriffen auf informationstechnische Systeme definiert. Die Angriffserkennung erfolgt dabei durch Abgleich der in einem informationstechnischen System verarbeiteten Daten mit Informationen und technischen Mustern, die auf Angriffe hindeuten.

Im Rahmen des Einsatzes von Systemen zur Angriffserkennung erhobene Daten, die für den Schutz vor Angriffen auf Informationstechnik oder die Aufklärung und Strafverfolgung eines Angriffs erforderlich sind, haben die Betreiber gemäß § 8a Abs. 1c BSIG-E den dafür zuständigen Behörden zu übermitteln. - Pflicht zur Übermittlung einer Liste eingesetzter IT-Produkte (§ 8a Absatz 3 Satz 4 BSIG-E): Im Zusammenhang mit der Gewährleistung der Sicherheit in der Informationstechnik Kritischer Infrastrukturen wird ferner eine Pflicht zur Übermittlung einer Liste aller eingesetzten IT-Produkte, die für die Funktionsfähigkeit der betriebenen kritischen Infrastrukturen von Bedeutung sind, eingeführt.

- Pflicht zur Vorlage der für eine Bewertung erforderlichen Unterlagen und zur Erteilung der Auskunft (§ 8b Absatz 3a BSIG-E): Der Entwurf beinhaltet ferner die Verpflichtung des Betreibers, unter bestimmten Umständen dem BSI auf sein Verlangen die für die Bewertung aus Sicht des BSI erforderlichen Unterlagen vorzulegen und Auskunft zu erteilen, z.B. in Bezug auf Kennzahlen bezüglich der jeweiligen Schwellenwerte.

- Pflichten im Zusammenhang mit dem Einsatz einer kritischen Komponente (§ 9b BSIG-E): Es ist des Weiteren geplant, dem Betreiber Kritischer Infrastrukturen Pflichten im Zusammenhang mit dem Einsatz kritischer Komponenten aufzuerlegen.

- Es handelt sich zum einen um die Pflicht, den Einsatz einer kritischen Komponente, für die aufgrund einer spezialgesetzlichen Regelung eine Zertifizierungspflicht besteht, dem Bundesministerium des Innern, für Bau und Heimat vor Einbau anzuzeigen. In der Anzeige ist die kritische Komponente und die Art des Einsatzes anzugeben (§ 9b Absatz 1 BSIG-E).

- Zum anderen geht es um die Pflicht, kritische Komponenten, für die aufgrund einer spezialgesetzlichen Regelung eine Zertifizierungspflicht besteht, nur von solchen Herstellern einzusetzen, die eine Erklärung über ihre Vertrauenswürdigkeit gegenüber dem Betreiber der Kritischen Infrastruktur abgegeben haben (sog. Garantieerklärung). Diese Erklärung erstreckt sich auf die gesamte Lieferkette des Herstellers und muss der Anzeige gegenüber dem BMI beigefügt werden. Aus der Garantieerklärung, deren Mindestanforderungen durch das BMI unter Berücksichtigung öffentlicher Interessen durch Allgemeinverfügung festgelegt werden (erst ab der Bekanntmachung der Allgemeinverfügung gilt auch diese Verpflichtung), muss hervorgehen, ob und wie der Hersteller hinreichend sicherstellen kann, dass die kritische Komponente über keine technischen Eigenschaften verfügt, die geeignet sind, missbräuchlich auf die Sicherheit, Integrität, Verfügbarkeit oder Funktionsfähigkeit der Kritischen Infrastruktur (etwa Sabotage, Spionage oder Terrorismus) einwirken zu können (§ 9b Absatz 2 BSIG-E).

Das BMI überprüft dann den Einsatz der kritischen Komponente im Hinblick auf die Vertrauenswürdigkeit des Herstellers und kann bei negativem Ergebnis (d.h. wenn der Hersteller nicht vertrauenswürdig ist) gegenüber dem Betreiber der Kritischen Infrastruktur den Einsatz der kritischen Komponente untersagen.

Ein Hersteller einer kritischen Komponente ist dabei nicht vertrauenswürdig, wenn· er gegen die in der Garantieerklärung eingegangen Verpflichtungen und Versicherungen verstoßen hat,· seine in der Garantieerklärung angegebenen Tatsachen unwahr sind,· er Sicherheitsüberprüfungen und Penetrationsanalysen nicht im erforderlichen Umfang an seinem Produkt und in der Produktionsumgebung in angemessener Weise unterstützt,· er bekannte bzw. bekannt gewordene Schwachstellen oder Manipulationen nicht unverzüglich dem Betreiber der Kritischen Infrastruktur meldet und solche nicht beseitigt,· die kritische Komponente über technische Eigenschaften verfügt, die geeignet sind, missbräuchlich auf die Sicherheit, Integrität, Verfügbarkeit oder Funktionsfähigkeit der Kritischen Infrastruktur einwirken zu können. Dies gilt nicht, wenn der Hersteller nachweisen kann, dass er die technische Eigenschaft nicht implementiert hat und er diese jeweils ordnungsgemäß beseitigt hat.

Zu beachten ist, dass die erfolgte Untersagung des Einsatzes einer kritischen Komponente eines Herstellers weitere Folgen für den Hersteller nach sich ziehen kann: Das BMI kann im Einvernehmen mit dem betroffenen Ressort ohne erneute Prüfung der Vertrauenswürdigkeit eines Herstellers (i) den angezeigten Einsatz weiterer kritischer Komponenten desselben Typs und desselben Herstellers untersagen und auch (ii) die Nutzung im Einsatz befindlicher kritischer Komponenten desselben Typs und desselben Herstellers innerhalb einer verhältnismäßigen Frist unterbinden. (iii) Bei wiederholten Verstößen kann bei Vorliegen bestimmter Umstände auch der Einsatz weiterer kritischer Komponenten dieses Herstellers – ggf. auch in Kritischen Infrastrukturen anderer Betreiber – untersagt werden.

Hervorzuheben sind schließlich die neuen Rechte der Betreiber Kritischer Infrastrukturen. Im Zusammenhang mit der Gewährleistung der Sicherheit in der Informationstechnik ist etwa Folgendes geplant: Zur Umsetzung von technischen und organisatorischen Maßnahmen zur Gewährleistung der Informationssicherheit sollen Betreiber geeignete Prozesse vorsehen können, um die Vertrauenswürdigkeit der Beschäftigten zu überprüfen, in denen in besonderem Maße auf die Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit informationstechnischer Systeme, Komponenten oder Prozesse, die für die Funktionsfähigkeit der Kritischer Infrastruktur maßgeblich sind, eingewirkt werden kann (§ 8a Absatz 1 BSIG-E).

Einführung von Pflichten für die Hersteller von kritischen Komponenten

Entsprechend der oben beschriebenen Verpflichtung der Betreiber Kritischer Infrastrukturen, kritische Komponenten nur von solchen Herstellern einzusetzen, die eine Erklärung über ihre Vertrauenswürdigkeit gegenüber dem Betreiber der Kritischen Infrastruktur abgegeben haben, werden die Hersteller entsprechende Garantieerklärungen über die gesamte Lieferkette gegenüber dem Betreiber der Kritischer Infrastruktur abgeben (müssen).

Einführung von Pflichten für die neue Kategorie der Unternehmen im besonderen öffentlichen Interesse

Die für die Betreiber Kritischer Infrastrukturen bislang geltenden Pflichten sollen in etwas modifizierter Form auf weitere Wirtschaftsbereiche, die für die Gesellschaft von besonderem öffentlichen Interesse sind, ausgeweitet werden.

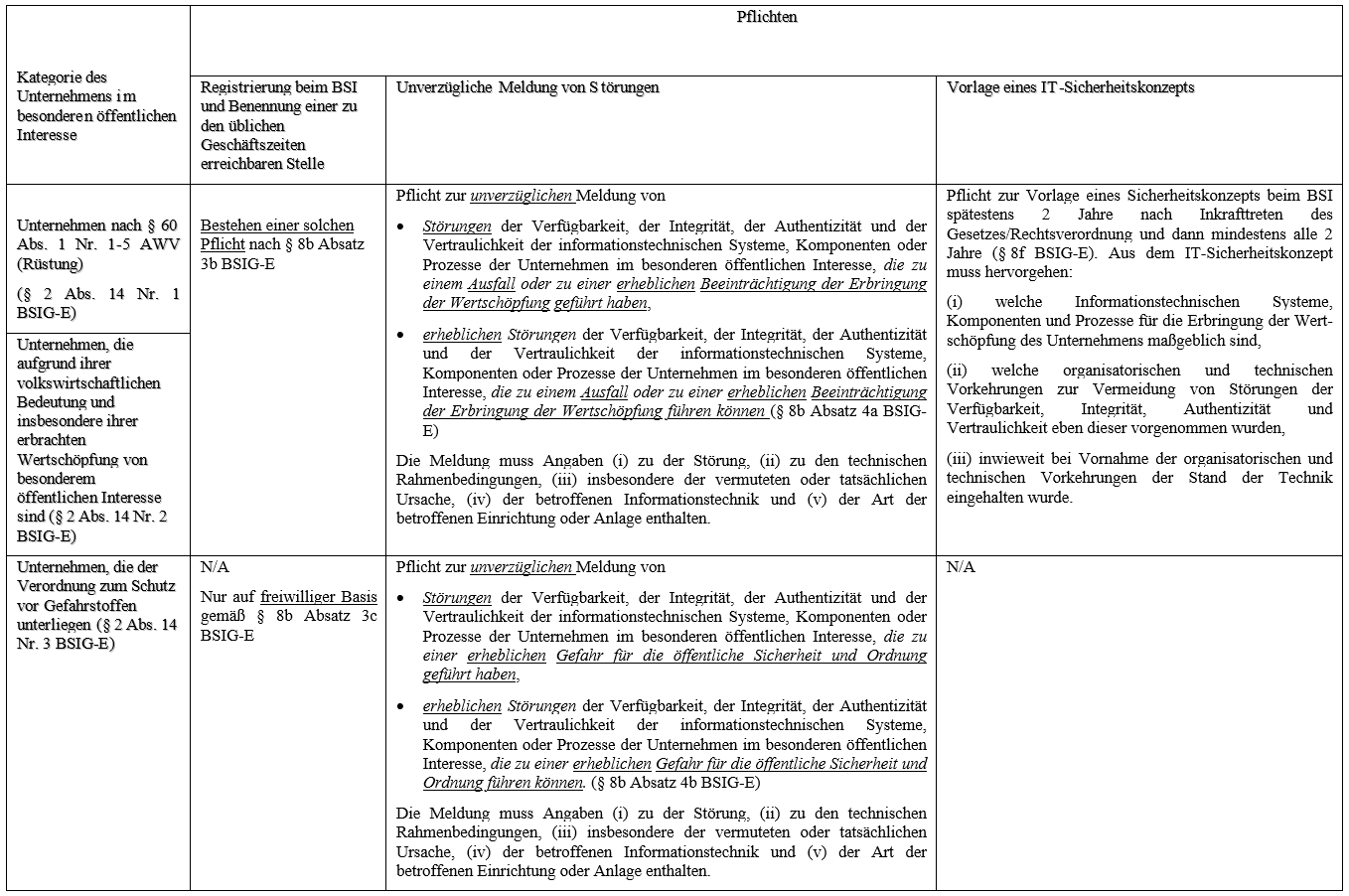

Die Pflichten der Unternehmen im besonderen öffentlichen Interesse unterscheiden sich dabei je nach Kategorie, welcher ein solches Unternehmen angehört: Die Pflichten, die den einer Regulierung durch die Verordnung zum Schutz vor Gefahrstoffen unterliegenden Unternehmen (§ 2 Abs. 14 Nr. 3 BSIG-E) auferlegt werden sollen, sind nicht so umfangreich wie die Pflichten der Rüstungshersteller und der Hersteller von IT-Produkten für die Verarbeitung staatlicher Verschlusssachen (§ 2 Abs. 14 Nr. 1 BSIG-E) sowie der Unternehmen, die aufgrund ihrer volkswirtschaftlichen Bedeutung und insbesondere ihrer erbrachten Wertschöpfung von besonderem öffentlichen Interesse sind (§ 2 Absatz 14 Nr. 2 BSIG-E).

Pflichten der Unternehmen im besonderen öffentlichen Interesse nach § 2 Abs. 14 Nr. 1 und Nr. 2 BSIG-E

Die Unternehmen, deren Geschäftstätigkeit unter § 60 Abs. 1 Nr. 1-5 AWV fällt (Rüstungshersteller sowie Hersteller von IT-Produkten für die Verarbeitung staatlicher Verschlusssachen, § 2 Abs. 14 Nr. 1 BSIG-E), sowie die Unternehmen, die aufgrund ihrer volkswirtschaftlichen Bedeutung und insbesondere ihrer erbrachten Wertschöpfung von besonderem öffentlichen Interesse sind (§ 2 Abs. 14 Nr. 2 BSIG-E), sollen folgenden Pflichten unterliegen:

- Pflicht zur Registrierung beim BSI und Benennung einer zu den üblichen Geschäftszeiten erreichbaren Stelle

- Pflicht zur unverzüglichen Meldung von bestimmten Störungen

- Pflicht zur Vorlage eines IT-Sicherheitskonzepts spätestens 2 Jahre nach Inkrafttreten des Gesetzes/Rechtsverordnung und dann mindestens alle 2 Jahre

Pflichten der Unternehmen im besonderen öffentlichen Interesse nach § 2 Abs. 14 Nr. 3 BSIG-E

Den Unternehmen, die einer Regulierung durch die Verordnung zum Schutz vor Gefahrstoffen unterliegen, soll dagegen lediglich die Pflicht zur unverzüglichen Meldung von Sicherheitsvorfällen auferlegt werden. Die Registrierung beim BSI und Benennung einer zu den üblichen Geschäftszeiten erreichbaren Stelle können auf freiwilliger Basis vorgenommen werden; es besteht keine Verpflichtung in dieser Hinsicht.

Die einzelnen Pflichten werden in der Tabelle näher beschrieben:

Anpassung der Höhe der Bußgelder an die Regelungen der Datenschutz-Grundverordnungen

Gemäß dem aktuellen Entwurf soll ferner der Katalog der Bußgeldvorschriften komplett überarbeitet werden: Die Bußgeldtatbestände sollen zur besseren Durchsetzung insbesondere von Auskunfts- und Nachweispflichten präzisiert und entsprechend den neu eingeführten oben beschriebenen Pflichten erheblich erweitert werden. Es soll etwa der Ordnungswidrigkeitstatbestand für diejenigen eingeführt werden, wer nicht sicherstellt, dass die zu benennende Kontaktstelle jederzeit erreichbar ist oder die vom BSI verlangten Unterlagen nicht, nicht richtig, nicht vollständig oder nicht rechtzeitig übermittelt oder die verlangte Auskunft nicht, nicht richtig, nicht vollständig oder nicht rechtzeitig erteilt.

Die Bußgelder selbst sollen dabei erhöht werden, um eine lenkende Wirkung zu erzielen. Die neue Höhe der Bußgelder orientiert sich dabei an der Datenschutz-Grundverordnung:

- Zuwiderhandlung einer vollziehbaren Anordnung soll statt der aktuellen Geldbuße von bis zu 100,000 Euro mit einer Geldbuße von bis zu 20,000,000 EUR oder von bis zu 4 % des gesamten weltweit erzielten jährlichen Unternehmensumsatzes des vorangegangenen Geschäftsjahres, je nachdem, welcher der Beiträge höher ist, geahndet werden (§ 14 Absatz 2 Satz 1 BSIG-E).

- Verstöße gegen die übrigen Bestimmungen sollen statt aktuell bis zu 50,000 Euro mit einer Geldbuße von bis zu 10,000,000 Euro oder von bis zu 2 % des gesamten weltweit erzielten jährlichen Unternehmensumsatzes des vorangegangenen Geschäftsjahres, je nachdem, welcher der Beiträge höher ist, geahndet werden (§ 14 Absatz 2 Satz 2 BSIG-E).

Fazit

Vor dem Hintergrund des Umfangs und der Bedeutung der oben beschriebenen Änderungen ist den betroffenen Unternehmen dringend anzuraten, sich mit den aktuell geplanten Regelungen vertraut zu machen, um den Aufwand ihrer Implementierung in die bereits etablierten Prozesse einschätzen und sich auf die Umsetzung besser vorbereiten zu können. Die Zeit lässt dies noch zu: Nach der Ressortabstimmung, die aktuell noch stattfindet, wird sich das Kabinett mit dem Entwurf befassen. Anschließend muss der Gesetzentwurf bei der EU-Kommission notifiziert werden, bevor der Entwurf in den Bundestag kommen kann. Da das Notifizierungsverfahren etwa drei Monate in Anspruch nimmt, ist mit dem Beginn einer parlamentarischen Beratung nach der aktuellen Einschätzung nicht vor Februar 2021 zu rechnen.